Napisane przez Tomasz Świder | w kategorii Z życia Cyber Centrum

środa Wrz 1, 2010

Podjąłem decyzję o tym, żeby część zysków realizowanych w Cyber Centrum przekazywać dla osób potrzebujących. Dzisiaj nadałem pierwszy przelew, do wybranej przeze mnie organizacji. Przelew symboliczny, ale to dopiero początek. Od dziś takie przelewy będę nadawał na początku każdego nowego miesiąca.

Liczę, że tym gestem dołożymy małą cegiełkę w naszej misji użyteczności społecznej.

Napisane przez Tomasz Świder | w kategorii Serwis komputerowy

środa Wrz 1, 2010

Uszkodzenie profilu lokalnego może przytrafić się każdemu. Wystarczy, że złapiemy jakiegoś złośliwego wirusa, przydarzy nam się błąd zapisu podczas włączania lub zamykania systemu Windows, uszkodzenie dysku spowodowane jego zużyciem.

Problem ten objawia się pojawieniem się dwóch komunikatów, komunikatem, wyskakujących podczas logowania, tuż po wyborze użytkownika. Komunikaty informują nas, że system nie mógł załadować profilu lokalnego oraz informacja, że system załadował profil tymczasowy i żadne wprowadzone zmiany nie zostaną zapisane po wylogowywaniu. Po czym ukazuje nam się widok, jakbyśmy dopiero zainstalowali system: domyślna tapeta, praktycznie pusty pulpit itp.

Żeby zrozumieć, o co tu chodzi, nalezą się dwa słowa wyjaśnienia czym w ogóle jest profil systemu Windows, po co nam one są i jakiego rodzaju profile w systemie występują.

Czym jest profil użytkownika Windows

Profil to miejsce, w którym system przechowuje indywidualne ustawienia środowiska pracy takie jak: ustawienie tapety oraz ikon pulpitu, ustawienie graficzne okien, skrótów do programów w menu start, konfiguracje aplikacji, ulubione witryny itp., dla każdego użytkownika logującego się do systemu.

Typy profilów

Profil Lokalny – to typ profilu najczęściej używany w systemach Windows. Tworzony jest podczas pierwszego logowania do komputera i przechowywany na dysku twardym komputera. Każda zmiana wprowadzona w tym profilu dotyczyć będzie tylko tego komputera, na którym została wprowadzona.

Profil Mobilny – tworzony jest przez administratora systemu i przechowywany na serwerze. Każda zmiana profilu zapisywana jest na serwerze, dzięki temu, użytkownik może logować się na różnych komputerach i na każdym będzie miał swoje ustawienia.

Uwaga! Przy jego stosowaniu tego profilu zalecane jest maksymalne „odchudzenie” przechowywanych na nim informacji np. nie zapisujemy niczego na pulpicie, bo informacja o tym (plik) będzie przesłana na serwer. Zbyt duży profil powodować będzie, długi okres logowania do systemu.

Profil Obowiązkowy – analogicznie jak przy profilu mobilnym. Różnica polega na tym, że zmiany wewnątrz tego profilu mogą być wprowadzane jedynie przez administratora.

Profil Tymczasowy – stosowany jest gdy błąd systemu uniemożliwia załadowanie prawidłowego profilu użytkownika. Profil ten jest kasowany przy każdym wylosowywaniu, więc wszelkie ustawienia wprowadzone przez użytkownika nie zostaną zapamiętane.

O tym jak naprawić uszkodzony profil tak, żeby nie utracić przetrzymywanych tam informacji – dowiesz się w następnym wpisie.

Napisane przez Tomasz Świder | w kategorii Z życia Cyber Centrum

środa Wrz 1, 2010

No dobra, może troszkę w tytule przesadziłem. Bo samochód firmowy mamy od początku. Tylko teraz udało mi się go okleić i wygląda jak na obrazku powyżej :-)

Wypatrujcie srebrnej strzały na ulicach Legnicy!

Napisane przez Tomasz Świder | w kategorii Odzyskiwanie danych, Tworzenie stron WWW, Z życia Cyber Centrum

poniedziałek Sie 16, 2010

U nas praca pełną parą.

W ostatnich dniach walczyliśmy z bazą danych programu Subiekt Insert GT, która „wysypała się” jednemu z naszych klientów. W wyniku zbiegu okoliczności tj. czyszczenie komputera przez ogrodnika (sic!) plus awaria pendriva na którym był robiony backup plus brak wykonywania archiwizacji, większość danych poszła… I w ten sposób dostaliśmy zlecenie na odzyskiwanie danych.

Pochwalę się, że udało nam się odzyskać jedynie tabelę kontrahentów. A jest to dla mnie powód do dumy, ponieważ nawet programiści z Insertu nie odzyskali więcej.

W temacie odzyskiwania danych, walczymy jeszcze z kilkoma innym zleceniami miedzy innymi odzyskanie pamiątki ślubu z uszkodzonej płyty DVD czy odzyskanie zdjęć z karty SD aparatu fotograficznego.

Zapraszam do zapoznanie się z ofertą na odzyskiwanie danych.

Jeśli chodzi o tworzenie stron WWW. Zakończyliśmy właśnie projekt międzynarodowego bloga o tematyce prawa podatkowego, a dokładniej wpływu orzeczeń sądów krajów UE na prawo polskie. Blog prowadzony jest przez znaną w światku podatkowym postać, przez Pana Marcina Żuk, a sam blog znajduje się pod tym adresem.

Prywatnie pochwalę się, że w ubiegłym tygodniu zostałem dumnym ojcem. Na świat przyszedł mój syn Gabriel! Odkąd przyszedł do domu, nie przespałem ani jednej nocy, ale gwarantuje, że nie wpłynie to na jakość świadczonych przez na usług, do korzystania z których niezmiennie zapraszam!

Napisane przez Tomasz Świder | w kategorii Porady komputerowe

środa Lip 28, 2010

Poruszanie tego tematu to jak włożenie kija w mrowisko. Z reguły jest tak, że ilu informatyków, tyle „najlepszych” programów antywirusowych. Co ciekawe, wszyscy mogą mieć rację. Wszak jeden informatyk będzie buszował głęboko w otchłani Internetu, a inny będzie zaledwie dryfował po jego powierzchni. Stąd jeden będzie potrzebował wysokiej jakości, nowoczesnej łodzi podwodnej, drugiemu wystarczy żaglówka. Najlepsze według mnie przedstawię w dzisiejszym wpisie.

Do domu lub dla żeglarza

Jeśli z Internetu korzystasz pobieżnie: przeglądasz sprawdzone strony www, nie otwierasz nieznanych linków lub załączników, nie uruchamiasz niebezpiecznych aplikacji itp. to proponował bym wybór darmowego programu łączącego wysoką skuteczność z prostotą konfiguracji. Osobiście polecam dwa programy: avira lub avast, najczęściej ten ostatni.

Program Avast! można bezpłatnie ściągnąć ze strony producenta, po zarejestrowaniu można za darmo używać go rok czasu. Prosty w instalacji i konfiguracji, wiele dodatkowych usług np. skaner programów p2p, poczty czy komunikatorów.

Dla firmy lub użytkownika bardziej wymagającego

Jeśli jesteś osobą, która stale testuje nowe oprogramowanie, przegląda dziesiątki niebezpiecznych stron lub zależy tobie na maksymalnym poziomie bezpieczeństwa Twojego komputera. W tym przypadku w grę wchodzą jedynie programy komercyjne czytaj płatne. Według mojej opinii na rynku są dwa produkty, na które zwróciłbym uwagę. Są to Norton Internet Security oraz ESET Smart Security. Tym razem zalecam to pierwsze.

Wszystkie wymienione powyżej, są kombajnami zawierającymi szerokie spektrum funkcjonalności, gdzie usuwanie wirusów jest zaledwie jedną z funkcji, jednak w tym wypadku różnica w cenie zaledwie kilkudziesięciu złotych powoduje, że decydowałbym się na zakup właśnie tego typu rozwiązania.

Na koniec drobna uwaga, we wpisie założyłem, ze dysponujemy średniej klasy „dzisiejszym” komputerem. A jakiego programu antywirusowego Ty używasz?

Napisane przez Tomasz Świder | w kategorii Bezpieczeństwo

poniedziałek Lip 12, 2010

Co łączy stronę banku internetowego, popularny serwis nasza-klasa, oraz forum internetowe?

Wszystkie wyżej wymienione są systemami informatycznymi, w których zgromadzone zostały nasze dane osobowe. Oczywiście takich systemów jest znacznie więcej, różna jest również ilość i zakres przechowywanych danych, jednak w dalszym ciągu są to nasze dane i powinniśmy ich strzec!

Jednym z newralgicznych punktów bezpieczeństwa jest hasło umożliwiające dostęp do zasobów określonego systemu. W niniejszym wpisie przedstawię kilka prostych technik, dzięki którym stworzymy bardzo trudne do złamania hasło, jednocześnie łatwe do zapamiętania przez użytkownika.

Technika – użyj co masz pod ręką

Technikę można zastosować, kiedy używamy danego hasła na jednym komputerze np. w domu. Metoda ta polega na użyciu symboli, oznaczeń, numerów seryjnych etc. urządzeń, które mamy w zasięgu reki lub wzroku.

Przykład. Aktualnie pod ręką mam myszkę firmy Take-Me, odwracając ją widzę tabliczkę znamionową, mogę z niej utworzyć takie hasła jak:

Sn:9201736192

MNms3342

Ul.Rydgiera8

QCpassed920

Skomplikowane jednak nie trzeba ich pamiętać, bo zawsze są pod ręką.

Technika – co druga litera

Kolejna bardzo prosta metoda, polega na wpisaniu co drugiej litery w adresie strony www na której się logujemy. Przy czym co drugą znak pisany będzie wielką literą. Dla pewności na końcu dostawimy liczbę, która będzie sumą wszystkich znaków powstałych w ten sposób.

Przykład dla strony: www.allegro.pl

Co drugi znak czytany od tyłu: pOgLaWw7 (7 jest sumą wszystkich znaków powstałych w ten sposób)

Przykład dla strony: www.mbank.com.pl

Co drugi znak czytany od tyłu: PmCkAmWw8

Technika – pisanie przestawne

Bardzo prosta technika polegająca na pisaniu wybranego przez nas wyrazu, przez naciśnięcie klawisza będącego powyżej klawisza właściwego. Popatrz proszę teraz na swoją klawiaturę. Zwróć uwagę, że bezpośrednio nad literą „M” znajduje się litera „J”, bezpośrednio na „G” jest „T”, a bezpośrednio nad „O” jest „9”.

Dla komplikacja można zacząć pisać tekst z wielkiej litery.

Przykład: Wybieramy sobie jakieś słowo, które ma co najmniej 8 znaków i które łatwo zapamiętamy np. Kaloryfer.

Teraz piszemy je wciskając znaki będące bezpośrednio nad literami tworzącymi nasze słowo i tak powstało nam hasło: Iqo946r34

Powyższe techniki można oczywiście udoskonalać i dowolnie modyfikować. Na podobnych zasadach, każdy może utworzyć swoją własną metodę umożliwiającą zapamiętanie bardzo skomplikowanego hasła.

Bardzo istotne jest, aby nie używać jednego hasła do wszystkich systemów. Z pomocą wyżej wymienionych technik stworzenie 3 lub więcej trudnych haseł łatwych do zapamiętania, nie będzie dla Ciebie problemem!

Pamiętaj, aby hasło zawsze składało się z minimum 6 znaków i żeby zawierało litery małe i wielkie, cyfry oraz znaki specjalne. Nie używaj do tworzenia haseł swoich danych jak imię, nazwisko, data urodzenia etc, ani żadnych słów, które można odnaleźć w słowniku języka polskiego lub angielskiego.

A jakie Ty znasz sposoby zabezpieczenia haseł?

Napisane przez Tomasz Świder | w kategorii Porady komputerowe

poniedziałek Lip 5, 2010

Dziś, już niemal każdy kto posiada w domu laptopa i internet, ma również bezprzewodową sieć komputerową.

To w końcu takie proste. Idziemy do sklepu, kupujemy router Wi-Fi, podłączamy internet, uruchamiamy laptopa i Voila! Wszystko było by super, gdyby nie fakt, że od dziś, dzięki nam, pół osiedla ma bezpłatny dostęp do internetu. Nie wspominając, że utworzona została gigantyczna luka w bezpieczeństwie naszych komputerów. Pół biedy jeśli zrobiono to w domu, ale w firmie?

Co więc musisz zrobić, aby maksymalnie zabezpieczyć swoją sieć:

- zmień domyślny login i hasło dostępu do urządzenia (zmiana loginu nie zawsze jest możliwa)

- zmień domyślną nazwę sieci (ang. SSID), staraj się uczynić ją możliwie skomplikowaną – mile widziane małe i wielkie litery oraz cyfry

- ukryj rozgłaszanie nazwy sieci (ang. SSID broadcast), jeśli masz komputer z systemem MS Vista sprawdź czy będziesz mógł podłączyć się do sieci, zauważyłem że system ten ma problemy z łączeniem się z sieciami z ukrytym SSID

- uruchom szyfrowanie WPA2 (PSK) – utwórz bardzo trudne hasło, najlepiej, aby składało się z minimum 8 znaków: małe i wielkie litery, cyfry oraz znaki specjalne oraz aby nic nie znaczyło!

Jeśli masz firmę, wyizoluj zupełnie bezprzewodowy segment sieci. Możesz to zrobić na wiele sposobów: za pomocą odrębnego łącza internetowego, switcha posiadającego VLAN lub odpowiednio skonfigurowanego routera.Po co ryzykować? W końcu informacje to dziś jeden z najcenniejszych zasobów.

Jeśli masz problemy z konfiguracją swojego urządzenia skontaktuj się z nami – pomożemy.

Napisane przez Tomasz Świder | w kategorii Z życia Cyber Centrum

poniedziałek Lip 5, 2010

W zeszłym tygodniu dotknęły nas dwie przykre historie.

W zeszłym tygodniu dotknęły nas dwie przykre historie.

Najpierw uszkodzeniu uległ pasek rozrządu w naszym samochodzie, co doprowadziło do rozsypania się (sic!) silnika. Trzeba było kupić cały nowy-używany silnik plus klika dodatkowych nowych-nowych części. No i mechanik też nie wykazywał entuzjazmu, aby naprawić to za przysłowiowe „dziękuję”. Nasz portfel odczuł to boleśnie.

W weekend z kolei, nasz francuski operator hostingu miał dość poważną awarię. Uszkodzeniu uległ jeden z dysków, na których znajdowało się szereg stron, którymi się opiekujemy. Na szczęście dysponowaliśmy kopiami zapasowym (w końcu właśnie za to ludzie nam płacą) i wszystkie strony uruchomiliśmy na nowo.

Nic to. Nie łamiemy się. Czas zacząć nowy tydzień :-)

Napisane przez Tomasz Świder | w kategorii Z życia Cyber Centrum

środa Cze 23, 2010

Szanowni Państwo

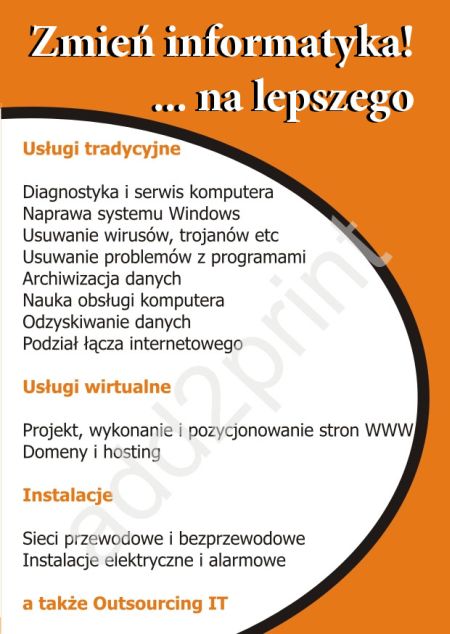

Z początkiem czerwca rozpoczęliśmy realizację jednego z etapów naszej strategi marketingowej, której celem jest poinformowanie mieszkańców Legnicy o naszym istnieniu oraz przedstawieniu naszej oferty.

Rozpoczęliśmy kolportaż ulotek na terenie osiedli Piekary oraz Kopernika.

Tą drogą, chciałby poinformować, że szanujemy życzenie naszych mieszkańców. Dlatego, po telefonie jednego z nich, zakazaliśmy wkładania naszych ulotek do skrzynek, oznaczonych stosowną informacją (naklejka).

Jeśli nasze działania w jakikolwiek sposób Państwu przeszkadzają, serdecznie za to przepraszam. Roznoszenie ulotek jest jedną z najtańszych form promocji, co na obecnym etapie rozwoju firmy jest kwestią krytyczną.

Z góry dziękuje za zrozumienie.

A nasze ulotki, wyglądają tak:

Napisane przez Tomasz Świder | w kategorii Serwis komputerowy

środa Cze 23, 2010

Bardzo często w swojej pracy spotykam się z tym pytaniem*. Z reguły, przewrotnie odpowiadam: „a według Ciebie, co ile się powinno to robić?” i tutaj padają różne terminy poparte radami różnych autorytetów, w tym również „informatyków”. Najczęstszą odpowiedzią jest nie rzadziej niż raz lub dwa razy do roku.

Otóż, moi mili, na tak postawione pytanie nie można jednoznacznie odpowiedzieć!

System powinno się formatować tylko i wyłącznie w jednym przypadku:

Gdy koszt postawienia systemu od nowa jest niższy niż koszt usuwania poszczególnych z nim problemów, Przy czym koszt, może być mierzony w czasie usuwania usterki, komforcie pracy użytkownika, bezpieczeństwie innych systemów informatycznych lub w PLN.

Tak naprawdę wszystko zależy od tego, jak dbasz o higienę swojego komputera. Jeśli nie zaśmiecasz go różnymi dziwnymi programami, które goszczą u Ciebie tylko przez kilka dni lub minut. Jeśli raz na kwartał uruchomisz skanowanie i defragmentacje dysków. Jeśli masz aktywne i aktualne oprogramowanie antywirusowe/anty-spyware. Wreszcie, jeśli przestrzegasz pewnych elementarnych zasad związanych z używaniem komputera czy Internetu. Twój system nie będzie musiał być czyszczony przez kilka lat!

Jeśli jednak pojawił się problem z Twoim komputerem, z którym sam nie możesz sobie poradzić, skontaktuj się ze specjalistą.

*Gdzie czyścić jest rozumiane przez skasowanie systemu, najczęściej powiązane z formatowaniem partycji systemowej i wgarnie go od nowa.

W zeszłym tygodniu dotknęły nas dwie przykre historie.

W zeszłym tygodniu dotknęły nas dwie przykre historie.

Najnowsze komentarze